Confidentialité des données, comment voir cela ?

Le sujet est sensible, d’autant qu’avec les révélations quasi quotidiennes d’entreprises de services qui sont prises en flagrant délit de reventes de données ou d’écoutes illégales, on peut se poser la question: est-ce que la confidentialité est réellement possible de nos jours ? C’est avec cette interrogation que nous allons parcourir dans cet article, certains des moyens pour se prémunir d’espionnage ou de vol de données et des réflexes à adopter, dans notre usage quotidien des outils informatiques. Petit guide à usage général et pour toute personne souhaitant y voir plus clair.

Allo ? Je te vois…et je t’entends !

Oui, c’est un fait, de nos jours, les outils informatiques vont partie intégrante de notre quotidien. Que cela soit dans les échanges de messages, avec des outils tels que WhatsApp, Facebook Messenger ou autre, nos moindres échanges sont analysés, stockés…et parfois redistribués à notre insu. L’exemple le plus flagrant, durant cette période de confinement global est le cas de Zoom, qui a vu son nombre d’utilisateurs exploser en très peu de temps. Mais cette surexposition a également permis de lever le voile sur certaines pratiques particulièrement douteuses.

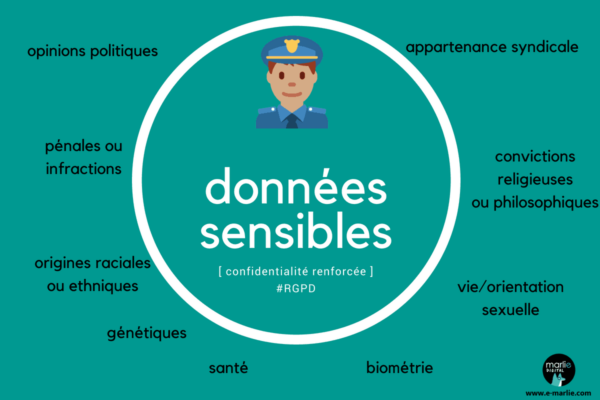

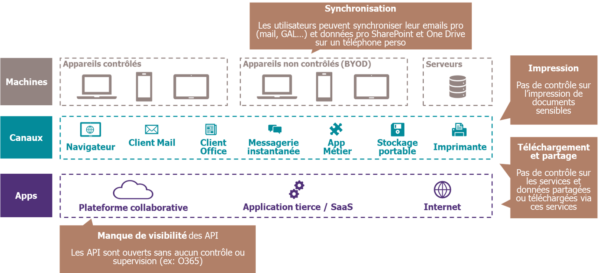

Alors, qu’est-ce que l’on peut considérer comme étant confidentiel ? Qu’est-ce qui se révèle d’un usage à but public ou ouvert à tous ? Il est important de savoir faire la part des choses, avec en premier lieu, une classification personnelle de ce que l’on considère comme pouvant être partagé, sans impact sur sa vie privée et ce qui ne doit pas être revu ou relu plus loin que le cercle intime que l’on a choisi. Cette séparation n’est pas chose aisée car les outils informatiques que nous employons au quotidien, s’appuient sur une structure d’échanges de données, avec des protocoles et des interfaces communes. On peut voir dans l’illustration ci-dessous, que des API (modules d’applications) peuvent être repris depuis d’autres éditeurs de logiciels, pour enrichir l’expérience que l’on aura d’un service quelconque.

Dans l’approche de classifier ses données, il est impératif de se poser les bonnes questions. Pour protéger convenablement les données sensibles, vous devez tout d’abord connaître et comprendre vos données. Plus précisément, vous devez être en mesure de répondre aux questions suivantes :

-

- Quelles données sensibles avez-vous (photos personnels, documents financiers ou copies de pièces d’identités, etc..) ?

- Où ces données sensibles sont-elles hébergées ?

- Qui peut y accéder, les modifier et les supprimer ?

- Comment votre ie privée sera-t-elle impactée si ces données sont divulguées, détruites ou mal modifiées ?

- Quelles données sensibles avez-vous (photos personnels, documents financiers ou copies de pièces d’identités, etc..) ?

Cette analyse apporte les fondements de ce que l’on appelle la gouvernance des données. Dans les entreprises modernes, c’est une activité très sensible, car elle apporte une pérennité quant au bon comportement à avoir sur l’ensemble des données utilisées, collectées et au besoin, transformées.

Pour revenir à un usage mal géré de données qui sont confiés à une entreprise de communication, revoyons un peu l’actualité. L’exemple du logiciel de vidéoconférence Zoom, qui utilisait des composants logiciels de Facebook pour son fonctionnement et qui redistribuait des données, sans que l’usager du service initial n’aie besoin d’avoir un compte chez Facebook.

Dans ce cas de figure, qqn qui voulait juste discuter avec un membre de sa famille, se retrouve involontairement à alimenter le data lake du réseau social. Celui-ci, riche de ces informations peut les utiliser, les transformer ou même, les revendre à de tierces parties…et l’utilisateur ne le sait même pas ! Des informations comme le lieu dans lequel les intervenants se trouvent, leur adresses emails et privées, leurs numéros de téléphone.

Il s’est avéré que le logiciel, s’il fonctionne sur ordinateur, pouvait aisément être la cible de hackers, qui pouvaient facilement prendre le contrôle et accéder pleinement à la machine en utilisant la version installée de Zoom.

La réponse de ceux qui sont incriminés (à savoir, les responsables de Zoom) pour avoir fait un mauvais usage de nos données personnelles reste souvent la même: nous avons des transactions chiffrés et personne ne peut les intercepter. C’est une façon simple de dire: j’ai mis un cadenas sur tes données et je garde la clef. Mais qui contrôle cela ? si cette clef est partagée avec un partenaire de développements du logiciel ou du service que l’on emploie, cette structure tierce pourrait se servir de la clef pour déverrouiller et lire en clair tout ce qui est sensé rester confidentiel, sans que l’utilisateur en soit informé. peut-on éviter ce genre de situation ? Oui: en reprenant nous-même le contrôle du niveau de sécurité des informations transmises. Dans notre précédent article sur les outils de vidéo-conférence, il a été mentionné le fait que des solutions pour s’assurer que les conversations ne partent pas n’importe ou (ou soient enregistrées à notre insu) existent et qu’il faut privilégier des solutions, hébergée sur le territoire national. Un exemple d’application pouvant permettre un chiffrage efficace et dont les services sont en Suisse, il s’agit de Threema.

Textos, images, voix et prochainement aussi vidéo-discussions sont intégralement chiffrés. Mais peut-on soi-même établir une sécurité de ce genre avec notre ordinateur ?

Un exemple serait: je souhaite envoyer un email confidentiel à une personne en particulier. Je ne veux pas que quelqu’un d’autre puisse lire ou intercepter ce message. Je vais donc chiffrer le message (avec une clef que moi seul détient et avec un cadenas qui va protéger le contenu de mon message). Mais est-ce qu’il y aux moyen simple de faire cela, sans être un spécialiste du genre ? Voici une vidéo explicative sur l’usage de PGP, une solution gratuite, qui va vous aider à préparer l’envoi de pièces jointes par email, en toute sécurité. Démonstration:

Avec un peu de pratique, on peut aisément aussi chiffrer le corps du message d’un email avec le même outil. Efficace et gratuit, il fonctionne sur tous les systèmes d’exploitation d’ordinateurs (Windows, Mac, Linux).

Nous mentionnons l’accès aux appareils que nous employons au quotidien (téléphones portables ou ordinateurs). Tous les appareils récents viennent avec des sécurités fortes (biométrie, reconnaissance faciale ou d’empreinte digitale), pour déverrouiller l’accès. Ceci, combiné à un nom d’utilisateur et mot de passe, pour compléter l’identification de l’utilisateur qui doit employer l’appareil. Il est aussi recommandé de protéger physiquement le support qui contient les données, je parle bien sur des disques durs. Crypter les disques permet d’éviter en cas de vol que ce qui est stocké puisse être utilisé à mauvais escient. Nous avions évoqué ce point dans l’un de nos précédents articles. Petite vidéo, qui reprend les règles basiques sur la sécurité informatique:

En résumé, on doit se protéger !

Nos données sont une partie importante de notre vie (privée ou publique). Il est important de pouvoir pleinement maitriser l’usage, la transmission et le stockage de ces données, tout comme avec qui nous les partageons et de savoir par quel biais ces données transitent. Ne laissez pas le souhait de confort ou de facilité embrumer votre jugement. Il existe assez de solutions et de moyens pour s’éviter des ennuis et de rester protégés, tout en bénéficiant des avancées technologiques, que nous apportent tous les nouveaux outils de communication.