Réseaux parallèles, VPN et autres solutions

Depuis longtemps, l’utilisation de réseaux alternatifs ou services, considéré comme en marge des produits dits commerciaux, ont été perçus comme étant résolument dédiés aux “spécialistes”. Je veux parler de solutions de VPN autre que les classiques NordVPN, Cyberghost et autres produits connus du grand public. Nous allons voir qu’en matière de réseaux et services, il y a toute une palette de possibilités pour prémunir notre vie privée et aussi garder un certain niveau de confidentialité, autour de nos communications. Découverte d’un monde…pas si souterrain que cela. Attention, ceci sera un article pour les passionnés du réseau :)

On se connecte… en privé ?

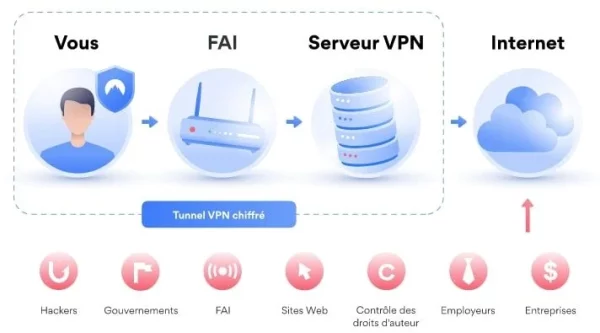

L’un des premiers services que nous allons aborder concerne la notion de VPN. Un réseau VPN est un type de réseau informatique qui permet aux ordinateurs et aux appareils de se connecter à distance de manière sécurisée. Le VPN est un peu comme un tunnel qui relie deux ordinateurs ensemble via Internet. Le tunnel est protégé par une clé de cryptage, ce qui signifie que les informations échangées entre les deux ordinateurs sont protégées et ne peuvent pas être lues par d’autres personnes. Les VPN sont souvent utilisés par les entreprises pour permettre à leurs employés de travailler à distance de manière sécurisée et pour accéder à des ressources informatiques protégées par un pare-feu, comme des fichiers ou des serveurs.

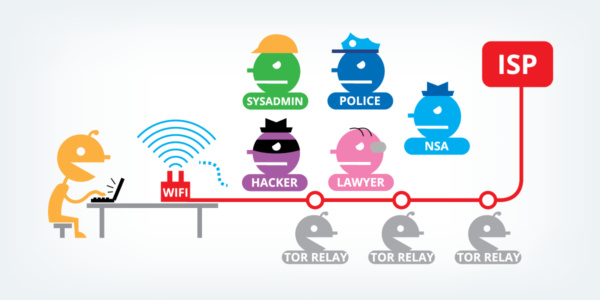

Un autre type de réseau quelque peu méconnu est le système Tor (souvent associé au Darkweb).

Le réseau Tor est un réseau informatique mondial qui permet de naviguer sur Internet de manière anonyme et sécurisée. Lorsque vous utilisez le réseau Tor, votre trafic Internet est acheminé à travers plusieurs nœuds ou relais avant d’atteindre sa destination finale. Cela rend difficile pour quiconque d’identifier votre adresse IP et de suivre votre activité en ligne. Tor utilise également un chiffrement de bout en bout pour protéger votre trafic contre les interceptions et les écoutes indiscrètes.

Le réseau Tor est souvent utilisé par des personnes qui ont besoin de protéger leur vie privée et leur sécurité en ligne, comme les journalistes, les activistes politiques et les personnes vivant dans des pays où la censure et la surveillance sur Internet sont courantes. Pour employer le réseau Tor, on emploie assez souvent le navigateur du même nom, le browser Tor. Voici une vidéo explicative de Korben:

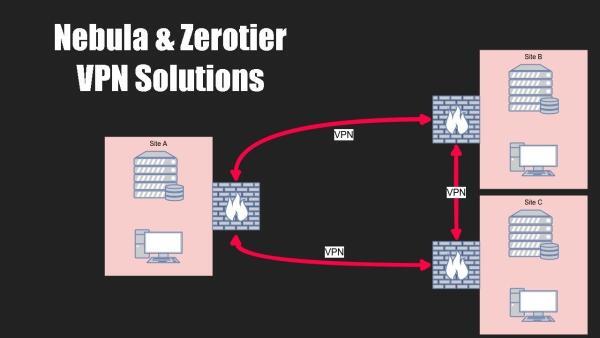

Dans une approche quelque peu différente et pour que tout le monde puisse bénéficier d’un réseau dit “privé”, il faudrait pouvoir créer une liaison, sans avoir une notion de centralisation (risque d’intrusion intermédiaire ou de vol de données). C’est pour cela que nous allons parler de VPN dit “Mesh”. Un des exemples est ZeroTier.

ZeroTier utilise un protocole VPN propriétaire appelé ZeroTier One pour créer des réseaux privés virtuels (VPN). Ce protocole utilise un chiffrement de bout en bout pour protéger les données en transit sur le réseau. ZeroTier One fonctionne en utilisant des adresses IP virtuelles pour chaque appareil connecté au réseau. Ces adresses IP virtuelles sont associées à une clé privée cryptographique unique pour chaque appareil. Lorsqu’un appareil rejoint le réseau ZeroTier, il envoie sa clé privée au contrôleur central ZeroTier, qui l’utilise pour générer une adresse IP virtuelle unique pour cet appareil. Cette adresse IP virtuelle est ensuite utilisée pour acheminer le trafic réseau entre les appareils du réseau.

ZeroTier utilise également des techniques de routage de couche 2 (Ethernet) pour permettre une connectivité transparente entre les appareils du réseau. Cette technique de routage permet aux appareils de communiquer directement entre eux sans passer par une passerelle ou un routeur. Cela permet une communication plus rapide et plus fiable entre les appareils. La solution est également conçue pour fonctionner dans des environnements réseau complexes, tels que des réseaux avec des pare-feux ou des réseaux avec des adresses IP privées. Pour cela, il utilise des techniques de traversée de pare-feu et de réseau NAT pour permettre aux appareils de communiquer entre eux sans aucune configuration supplémentaire.

Enfin, ZeroTier dispose d’un tableau de bord centralisé pour gérer les réseaux et les appareils connectés. Ce tableau de bord permet de surveiller les performances réseau, de gérer les utilisateurs et de configurer les paramètres de sécurité. Pour comprendre un peu le fonctionnement, voici une vidéo (en anglais) pour expliquer de façon plus détaillée :

La différence principale entre un VPN classique et ZeroTier est la manière dont ils créent un réseau privé virtuel. Le VPN classique utilise un serveur centralisé, tandis que ZeroTier utilise une architecture de réseau distribué basée sur des points de présence répartis dans le monde entier. Bien que ZeroTier semble assez puissant, il reste dédié aux personnes ne souhaitant avoir “que” des services de présentation réseau. Il existe des solutions qui embarquent davantage de possibilités, ce qui est le cas de Tailscale. On peut apprendre son fonctionnement et ses fonctions, via leur chaîne Youtube.

Pour les plus technocrates, voici un blog interne, qui explique en détails les possibilités.

Le service utilise un protocole de sécurité appelé WireGuard, qui permet de chiffrer les données échangées entre les ordinateurs et les appareils pour les protéger contre les attaques malveillantes. Tailscale est facile à utiliser car il est conçu pour fonctionner en arrière-plan sans nécessiter de configuration complexe. Tailscale est conçu pour permettre une connectivité facile et sécurisée entre les appareils, même lorsqu’ils se trouvent dans différents réseaux ou environnements de travail. Les utilisateurs peuvent accéder à des ressources sur d’autres appareils, tels que des fichiers ou des imprimantes, comme s’ils se trouvaient sur le même réseau local. Le service est également conçu pour être facilement intégré avec d’autres services cloud, tels que Google Cloud Platform, Amazon Web Services ou Microsoft Azure, pour une gestion centralisée des utilisateurs et des ressources. Petite vidéo (en anglais) de description :

Voici quelques-unes des principales fonctionnalités disponibles sur Tailscale :

Connexion VPN : cela permet aux utilisateurs de se connecter à un réseau privé virtuel (VPN) de manière sécurisée via Internet. Connexion à distance : Il est possible de permettre aux utilisateurs de se connecter à des ordinateurs et à des appareils à distance, comme s’ils se trouvaient sur le même réseau local. Partage de fichiers : Les utilisateurs de Tailscale peuvent facilement partager des fichiers entre différents appareils via le réseau privé virtuel (Taildrop). Imprimantes partagées : Tailscale permet aux utilisateurs de se connecter à des imprimantes partagées à distance, comme s’ils se trouvaient sur le même réseau local. Accès aux ressources cloud : Tailscale peut être facilement intégré avec des services cloud tels que Google Cloud Platform, Amazon Web Services et Microsoft Azure, permettant aux utilisateurs d’accéder à des ressources cloud à partir de leurs ordinateurs et appareils. Gestion centralisée : Les utilisateurs de Tailscale peuvent facilement gérer les utilisateurs et les ressources à partir d’un tableau de bord centralisé. Authentification multifactorielle : Tailscale prend en charge l’authentification multifactorielle pour une sécurité renforcée lors de l’accès au réseau privé virtuel. Intégration avec d’autres outils de sécurité : Tailscale peut être facilement intégré avec d’autres outils de sécurité tels que des pare-feux et des solutions de détection des menaces pour renforcer la sécurité de l’environnement réseau.

L’agent, une fois installé propose les interactions avec les autres “noeux” du même environnement, ce qui facilite énormément les échanges entre les machines du réseau privé. Voici une autre vidéo (en anglais) pour voir Tailscale en action:

En résumé, on est connecté… mais sécurisé ?

Comme vous avez pu le voir dans la vidéo de Korben un peu plus haut, une recommandation essentielle est de ne pas faire n’importe quoi. L’utilité de créer ce genre de connexions ou réseaux parallèles est avant tout de sécuriser les échanges avec nos machines, avec des méthodes plus simples que celles proposés par les grands éditeurs du marché. Cela étant bien entendu pour se prémunir d’infiltrations non souhaitées et de garder la maitrise des accès de façon élégante et sécurisée.

En termes de fonctionnalités, ZeroTier et Tailscale offrent tous deux une gestion centralisée des réseaux et des utilisateurs via un tableau de bord en ligne, ainsi que des techniques de traversée de pare-feu et de réseau NAT pour permettre une connectivité transparente dans des environnements réseau complexes. Cependant, Tailscale se concentre davantage sur l’intégration avec d’autres applications et services cloud, tandis que ZeroTier se concentre sur la création de réseaux distribués pour une grande variété d’applications.

J’espère que cela vous aidera à comprendre les différences entre ces technologies VPN.