Darknet: qu'est-ce que cela cache ?

Souvent évoqué dans les films de fictions, ou dans les enquêtes sur des utilisations parallèles d’internet, le Darknet (ou également appelé à tort le Dark Web) est une portion de l’internet, cachée et qui requiert des compétences techniques spéciales pour y accéder. Il faut également se doter de logiciels particuliers pour surfer sur cet environnement. Nous allons tenter d’aborder dans cet article les facettes les plus intéressantes, mais aussi comment bloquer son usage, qui peut se révéler dangereux. Explications.

Noir c’est Noir… C’est le Darknet !

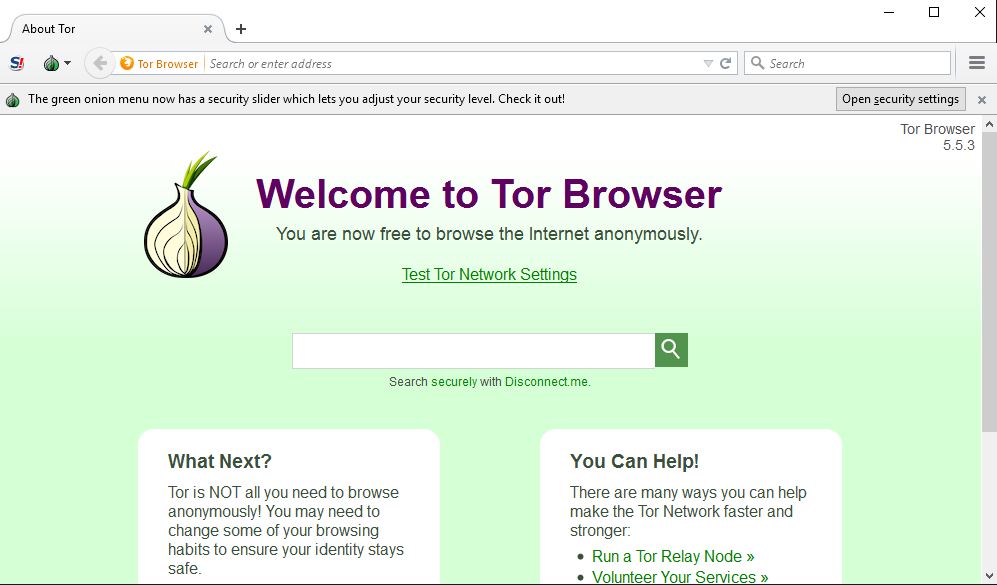

Le Darknet est un réseau parallèle à celui d’internet. On l’associe fréquemment au système Tor, un projet permettant initialement de surfer de façon anonyme et de dissimuler son adresse IP, ainsi que de brouiller la traçabilité du trafic que l’on génère. Il s’agit là d’une des façons les plus courantes de démarrer sur cet environnement. Bien entendu, avant de s’y aventurer, il faut en connaitre un peu plus sur ses origines et les usages de ce réseau parallèle à l’internet dit “public”.

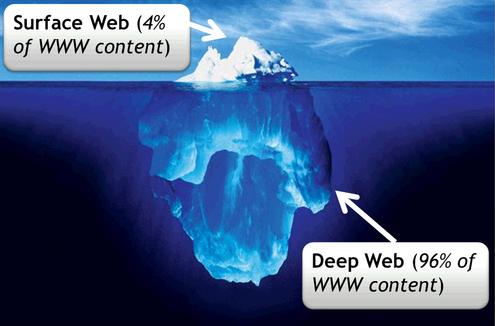

Quand on parle du Darknet, il s’agit en fait d’un réseau, en dessous du réseau internet, avec des environnements qui ne sont pas référencés par les moteurs de recherches traditionnels. Pour y accéder, il est nécessaire, d’utiliser des logiciels d’anonymisation, de VPN ou autre système, permettant un accès à ce réseau dissimulé. De l’absence de référencement naissent des avantages et des inconvénients. Le deep web a ainsi permis aux militants, pendant les révolutions arabes, de communiquer plus librement. Idem pour les dissidents chinois qui y ont trouvé un moyen de contourner le grand pare-feu instauré par le gouvernement. C’est aussi un lieu où l’achat de drogues, d’armes, de hackers à leur compte, des activités illégales, est possible, ce qui vaut au Darknet d’être surnommé “le côté obscur de la toile". Des pratiques illégales contre lesquelles luttent péniblement les gouvernements. Un anonymat et une clandestinité largement détournés à des fins malhonnêtes : ventes d’armes, pédophilie ou drogues pullulent sur ce Web caché. Des études récentes ont conclu qu’il y aurait plus de 600 téraoctets de données dans le Darknet dont une grande partie serait par ailleurs liée à des activités illégales. Le Darknet est également très apprécié par les organisations terroristes qui l’utilisent souvent pour communiquer au sujet d’éventuels attentats. Bien évidemment, les gouvernements sont entrés dans la brèche et surveillent les communications de très près. Sur le Darknet, on peut également s’acheter de la drogue, une nouvelle identité ou nationalité, engager un tueur à gages. Bref, le pire côtoie les bonnes actions.

Pour les transactions s’effectuant dans le Darknet, la seule façon d’opérer est d’utiliser de la cryptomonnaie. La plus répandue: le Bitcoin. Pour mieux comprendre son fonctionnement, vous pouvez lire cet article, ou de regarder cette petite vidéo explicative:

Une précision de vocabulaire me semble importante à faire: le Deep Web n’est PAS le Darknet. Le Darknet se trouve dans une section du Deep Web, mais pas tout le réseau souterrain peut se représenter sous la même étiquette.

Le deep Web est aussi employé pour désigner des éléments réseaux de l’architecture même de l’internet, de son fonctionnement profond et donc, non accessible au commun des mortels. Pour illustrer cela, voici une excellente vidéo qui explique le sujet:

Le Darknet peut révéler plusieurs types d’usages et de communautés. Comme mentionné plus haut, certaines dans des buts de libre communication (avec parfois de très grosses lenteurs de transferts, dus aux multiples sauts de serveurs d’accès) et d’autres, pour des activités hautement illégales. Je vous recommande fortement le visionnement des vidéos liées à celle qui se trouve ci-dessus, son auteur a fait un travail de fond très utile, mais surtout clair et précis, pour ceux ou celles qui n’ont jamais utilisé ces réseaux auparavant.

L’un des points à comprendre pour effectuer une visite en toute sécurité est qu’il est nécessaire au préalable de protéger son ordinateur. Il est recommandé de ne pas utiliser directement son ordinateur, mais d’installer une solution de virtualisation et de créer une machine virtuelle, pouvant être par la suite supprimée de votre ordinateur. Cette machine virtuelle pouvant fonctionner sous un système d’exploitation à votre convenance. Les solutions de virtualisations sont multiples, telles que VMware Workstation (PC) ou Fusion (Mac). Il existe aussi des produits gratuits tels que VirtualBox (multiplateformes). On pourrait résumer cela par se créer un PC dans votre PC, afin de ne pas risquer d’infecter votre ordinateur avec un potentiel élément extérieur malicieux.

Un bon antivirus à jour et un système d’exploitation également mis à jour seront la base indispensable avant toute navigation. Il faudra ensuite se fournir un VPN (Virtual Private Network), pour commencer à dissimuler son adresse IP de base (celle qui vous est fournie par votre provider internet). Le fait d’utiliser un VPN dissimule à votre fournisseur d’accès votre utilisation de la connexion (le provider voir que vous utilisez un VPN et le fournisseur VPN voit que vous vous connectez à un réseau Darknet). Il faudra ensuite utiliser des navigateurs, tels que Tor, mentionné plus haut. Il s’agit tout bonnement d’un navigateur internet, ce qui pourrait sembler classique, mais…

Tor permet de résoudre et de pointer sur des serveurs avec l’extension .ONION, mais également peut vous permettre de naviguer normalement sur internet !

Des millions de personnes dépendent de Tor pour leur sécurité et la protection de leurs données personnelles en ligne. Le projet Tor est une organisation à but non lucratif dédiée à la recherche, le développement et l’éducation sur l’anonymat et la vie privée en ligne. Lors de vos navigations sur le web, les sites visités peuvent enregistrer votre adresse IP et donc facilement remonter à vous par ce biais. D’où, parfois, la nécessité de dissimuler cette adresse IP. L’avantage avec Tor, c’est qu’aucun nœud ne connaît à la fois l’expéditeur et le destinataire. Le premier nœud ne connaît que l’expéditeur (vous). Le second nœud ne connaît personne. Le troisième nœud ne connaît que le destinataire. De plus, Tor va changer de circuit régulièrement. Vous allez donc vous « déplacer » sur Internet, car votre géolocalisation va être modifiée de manière aléatoire. Pour une communication donnée, vous donnerez l’impression d’être en Angleterre, pour la suivante en Australie, la troisième en Amérique du Sud, etc. Afin de mieux comprendre le fonctionnement, voici une vidéo:

Est-ce le seul système permettant de dissimuler son identité ou de protéger son anonymat ? Non !

Comme toute solution devenant trop connue techniquement, plusieurs hacktivistes ont dénoncé un déchiffrement possible par la NSA depuis quelque temps et recommande à ceux qui souhaitent réellement se prémunir de varier les méthodes. Encore une fois, on parle ici d’un usage pour des spécialistes. Ce genre de logiciel n’étant pas forcément à la portée d’utilisateurs lambda et n’ayant que des connaissances limitées en informatique. Maintenant, faisons un tour des alternatives possibles.

Tails a été l’une des premières alternatives de complément, face aux problèmes de sécurité, initialement détectés sur Tor. Il s’agit d’un système d’exploitation en temps réel basé sur Linux qui peut fonctionner sur n’importe quel ordinateur. Le Tails OS peut être démarré à partir de pratiquement n’importe quel périphérique amovible comme un lecteur DVD, USB ou carte SD. Le principal avantage de Tails, c’est qu’il a intégré dans les applications préconfigurées qui fournissent un navigateur Web, un client de messagerie instantanée, client de messagerie, une suite bureautique, photo, l’édition de son son et d’autres applications. Tails fait utiliser le réseau Tor en acheminant toutes les connexions Internet à travers Tor, mais Tails offre une excellente sécurité supplémentaire et peut servir à garder votre anonymat où Tor aurait autrement été compromis.

En utilisant Tails sur un ordinateur il ne modifie en rien ou ne dépend pas du système d’exploitation installé dessus. Ainsi, vous pouvez l’utiliser de la même façon sur votre ordinateur, celui d’un ami ou un à votre bibliothèque locale. Après la fermeture de Tails, l’ordinateur peut démarrer à nouveau sur son système d’exploitation habituel.

Dans les autres alternatives, on peut citer I2P, FreeNet, qui sont des solutions de compléments à Tor.

Pour poursuivre, il existe des distributions système, un peu comme Tails, qui ont été réalisées pour apporter une expérience de sécurité et anonyme optimisée. L’une de ces solutions est Freepto. Freepto est encore un autre logiciel similaire à Tor,c’est un système d’exploitation basé sur Linux sur une clé USB. Il peut être utilisé sur n’importe quel ordinateur et toutes les données enregistrées sont automatiquement cryptées. Il est facile à utiliser et semble être orienté vers les militants.

Dans la même veine, on peut également citer Whonix ou encore Subgraph OS. Concernant ce dernier, Subgraph OS est assez proche de Tails, ce qui signifie qu’il utilise Tor, mais avec un accent sur la sécurité et la facilité d’utilisation, “subgraph OS est conçu pour être difficile à attaquer. Cela est réalisé par le durcissement du système et une attention continue proactive sur la résistance à la sécurité et à l’attaque. Sub-graph OS met également l’accent sur l’intégrité des logiciels installables “. Il y a plusieurs couches entre l’OS de sub-graph et Tor tel un Metaproxy,avec un pare-feu et le noyau durci. Petite vidéo d’explication:

Nous pouvons protéger notre ordinateur, avec divers logiciels de sécurité, mais quand on parle d’accéder au Darknet, il existe un référencement de machines connues comme étant potentiellement utilisés pour diffuser soit du contenu illicite, mais attaquant d’autres PC pour devenir de potentiels relais. Afin de se prémunir, des compléments seront nécessaires. Un exemple à citer est PeerBlock. PeerBlock vous permet de contrôler a qui votre ordinateur “échange” sur Internet. En sélectionnant les listes appropriées de mauvais ordinateurs “connus”, vous pouvez bloquer la communication avec la publicité ou les serveurs de logiciels espions, des ordinateurs qui suivent vos activités de p2p, les ordinateurs qui ont été “piratés”, voire de pays entiers! rien ne peut pénétrer dans votre ordinateur, et votre ordinateur n’essayera pas d’envoyer quoi que ce soit. Explication en vidéo (en anglais):

Le logiciel a été créé en 2012, le programme est trouvable par recherche sur Google. Bien entendu, depuis la sortie de ce programme, d’autres ont vu le jour et s’intègrent dans les divers systèmes d’exploitation.

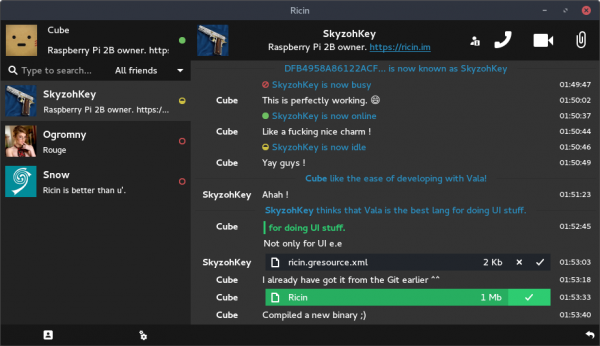

Si l’on regarde l’usage de ces systèmes, le but reste globalement de pouvoir surfer de façon sécurisée et anonyme. Mais qu’en est-il des autres usages comme effectuer des appels audio ou vidéo ? Est-ce que l’on peut craindre également une écoute indiscrète par les fournisseurs, tel que Skype, Facebook ou autre ?

Dans cette approche, il est possible d’avoir des logiciels qui vont s’appuyer sur les technologies du même acabit que Tor, mais pour la communication. L’un des exemples est Tox. L’objectif affiché de Tox est d’offrir un système de communication sécurisé qui permette comme Skype, d’envoyer des messages instantanés et de communiquer en vidéoconférence, le tout à 100% chiffré, 100% en P2P et totalement “user-friendly”. Ce qui est intéressant avec ce projet, c’est qu’il est totalement libre et il est surtout totalement décentralisé et accessible au grand public. Attention à ne pas confondre avec un virus venant du Dark Web, portant le même nom ! Tox décline plusieurs clients et sur plusieurs plateformes (Windows, Mac, mais aussi les plateformes mobiles telles qu’iOS et Android).

En résumé… Pourquoi on irait sur le Darknet ?

En dehors d’une certaine curiosité ou d’un besoin impétueux d’anonymat dans vos activités sur la Toile, le Darknet n’est clairement pas fait pour tout le monde. L’un des exemples les plus connus d’utilisation reste le cas d’Edward Snowden. Pour ceux qui ne le connaissent pas, Edward Snowden est un ancien employé d’une société d’informatique travaillant pour la NSA qui a transmis à des journalistes plus de 20 000 documents révélant l’ampleur de la surveillance en ligne menée par les US. Cet envoi s’est effectué via le réseau Darknet par un échange Tor. Snowden n’est pas le seul à utiliser le darknet pour communiquer : des journalistes, des ONG, des défenseurs des droits de l’homme utilisent aussi des darknets pour protéger leur identité, leurs réseaux, leurs contacts ou leurs sources.

On va observer de plus en plus de développement de logiciels et interfaces, se basant sur les réseaux du type Darknet ou s’en inspirant, avec des systèmes utilisant de multiples encryptions, des sauts interserveur et avec des protocoles sécurisés, pour assurer un total anonymat. La question qui se pose est: est-ce que les gouvernements ou les organisations toutes-puissantes, vont se doter de logiciels du même type pour traquer nos informations ou connaitre nos échanges privés ? Employer des logiciels aussi puissants pour décrypter nos données ? Dans un état d’esprit paranoïaque, le futur sur la Toile reste incertain. La recommandation concernant cela: faire un usage avisé de l’internet !